湘西电大平安校园网

【安全预警】关于Windows 远程桌面服务蠕虫利用风险的高危预警通知

来源:【】

更新时间:【2019年05月20日】

【打印本文】

尊敬的腾讯云客户,您好!

近日,腾讯云安全中心监测到微软应急响应中心近日披露了Windows Server 2003, Windows Server 2008 R2 及 Windows Server 2008 的操作系统版本上存在的一个高危安全风险(漏洞编号:CVE-2019-0708),攻击者可利用该漏洞进行类似Wannacry的蠕虫利用攻击,影响大量服务器。

为避免您的业务受影响,腾讯云安全中心建议您及时开展安全自查,如在受影响范围,请您及时进行更新修复,避免被外部攻击者入侵。

【漏洞详情】

微软近日发布更新修复了远程桌面服务上存在的一个严重远程代码执行漏洞(CVE-2019-0708),该漏洞无需用户交互即可被远程利用,具有一定的蠕虫传播性质,被利用可导致批量主机受影响。

【风险等级】

高风险

【漏洞风险】

可能被远程批量利用,获取服务器系统权限,并进行蠕虫传播

【影响版本】

目前已知受影响版本如下:

Windows Server 2008 R2

Windows Server 2008

Windows Server 2003

Windows XP

Windows 7

【安全版本】

【修复建议】

1、推荐方案:

为避免您的业务受影响,腾讯云安全中心建议您及时开展安全自查,如在受影响范围,请您及时进行更新修复,避免被外部攻击者入侵。

【漏洞详情】

微软近日发布更新修复了远程桌面服务上存在的一个严重远程代码执行漏洞(CVE-2019-0708),该漏洞无需用户交互即可被远程利用,具有一定的蠕虫传播性质,被利用可导致批量主机受影响。

【风险等级】

高风险

【漏洞风险】

可能被远程批量利用,获取服务器系统权限,并进行蠕虫传播

【影响版本】

目前已知受影响版本如下:

Windows Server 2008 R2

Windows Server 2008

Windows Server 2003

Windows XP

Windows 7

【安全版本】

官方已发布安全更新修复该漏洞,你可以通过如下链接进行下载:

1)Windows 7 、Server 2008、Server 2008 R2 用户:

2)Windows XP 及Server 2003 用户:

【修复建议】

1、推荐方案:

1)自动更新方案:目前腾讯电脑管家已经提供 漏洞检测和修复工具,您可以下载工具快速检查自身是否受影响。

2)手工更新方案:打开【安全版本】中微软官方安全更新链接,下载并安装对应操作系统的安全更新。

2、临时方案:

1)执行官方提供的临时缓解措施, 开启网络级别身份验证 (NLA,Network LevelAuthentication) ,参考配置: https://docs.microsoft.com/en-us/previous-versions/windows/it-pro/windows-server-2008-R2-and-2008/cc732713(v=ws.11 ;

2)开展数据安全备份,强烈建议您检查账户下的 Windows Server 2008、Windows Server 2008 R2、Windows Server 2003 系统的云服务器数据安全备份策略:

(2)对于使用本地盘服务器用户,建议您通过FTP等文件传输方式来备份您的重要数据,避免出现入侵后数据无法找回的情况;

3)腾讯云用户可配置安全组开展临时防护,设置安全组不允许外网IP访问或只允许固定IP访问3389端口。

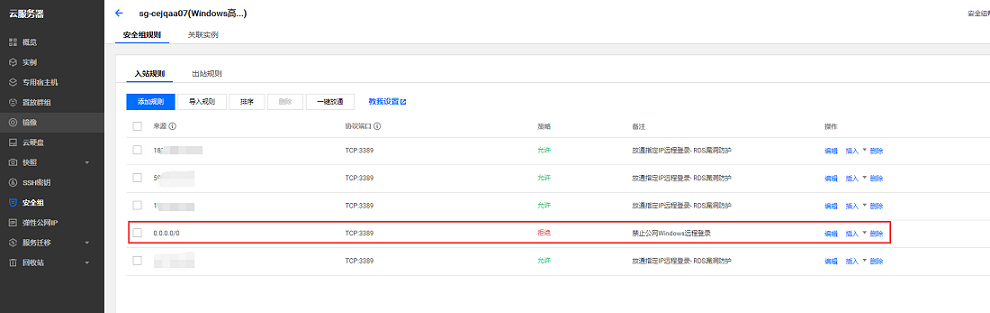

步骤1:配置安全组,默认拒绝所有公网IP访问(期间若无法登陆,可通过云控制台登录进行管理):

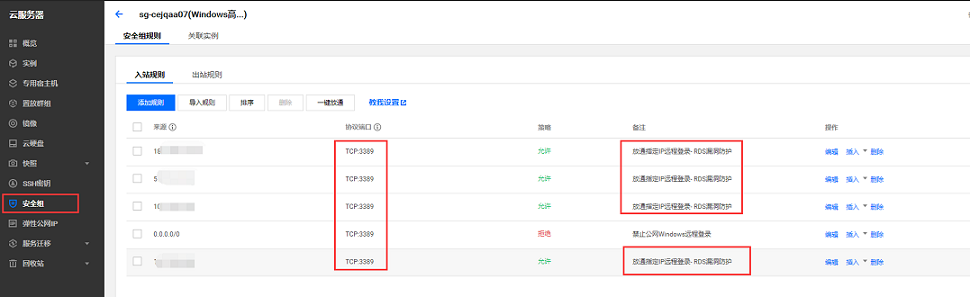

步骤2:配置安全组,只允许内部指定IP访问服务器。

1、官方通告:https://blogs.technet.microsoft.com/msrc/2019/05/14/prevent-a-worm-by-updating-remote-desktop-services-cve-2019-0708/

2、社区参考:https://www.theverge.com/2019/5/14/18623565/microsoft-windows-xp-remote-desktop-services-worm-security-patches

3、Windows 7 、Server 2008、Server 2008 R2 用户补丁参考: https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-0708

4、Windows XP 及Server 2003 用户补丁参考: https://support.microsoft.com/zh-cn/help/4500705/customer-guidance-for-cve-2019-0708